|

|

||

|

|

|

|||||||

| Noticias del portal de temática general Sólo el staff puede publicar aquí |

|

|

|

Herramientas |

|

#1

|

||||

|

||||

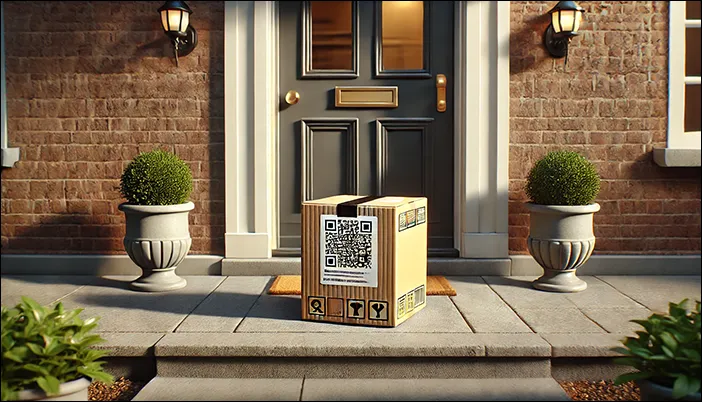

Cuidado con los códigos QR en paquetes no solicitados

Cuidado con los códigos QR en paquetes no solicitados

Cuidado con los códigos QR en paquetes no solicitados  Una nueva estafa denominada brushing está ganando terreno, especialmente en Estados Unidos, y podría extenderse pronto a otros países como España. Este tipo de fraude implica el envío de paquetes no solicitados a personas que no han realizado ningún pedido, con el objetivo de recopilar información personal o falsificar reseñas en línea. Sin embargo, en su última evolución, el brushing se combina con una técnica llamada quishing, que utiliza códigos QR maliciosos para redirigir a las víctimas a sitios web fraudulentos o descargar malware en sus dispositivos. El peligro no está en el contenido del paquete, que suele ser un objeto de bajo valor, sino en el código QR que se incluye en el envío. Los estafadores engañan a las víctimas para que lo escaneen, haciéndoles creer que el QR les revelará el origen del paquete. Sin embargo, al escanearlo, el usuario podría ser redirigido a un sitio web diseñado para robar información privada o instalar software malicioso en su dispositivo. Según las autoridades de ciudades como Denver y Palm Beach, el número de estos casos ha aumentado significativamente, y algunos enlaces fraudulentos descargan directamente archivos .apk en dispositivos Android para infectarlos. El problema se agrava porque los estafadores obtienen la información de las víctimas a través de filtraciones de datos masivas o incluso errores de los propios usuarios al compartir datos en redes sociales. En España, aunque el INCIBE (Instituto Nacional de Ciberseguridad) no ha detectado aún consultas sobre esta estafa, es probable que el brushing con quishing llegue pronto al país. Para protegerse, el INCIBE recomienda no escanear códigos QR desconocidos, comprobar siempre la URL a la que se redirige, desconfiar de enlaces acortados, y utilizar analizadores de enlaces como VirusTotal antes de interactuar. Además, nunca se deben descargar archivos .apk de procedencia desconocida ni proporcionar información personal a sitios no verificados. fuente |

| Gracias de parte de: | ||

|

|

|

#2

|

||||

|

||||

|

Aquí aunque muchos paquetes tienen un código QR, es para que los escaneen los repartidores, normalmente viene el remitente en una hoja por fuera.

Y si no viene el remitente, da igual quién lo haya enviado, a mucha gente lo que le importa es que ha sido gratis. Y por no decir que escaneando el código, no pasa nada, como mucho te va a una web para que te descargues un APK, pero si no le das a instalar y permitir fuentes desconocidas, pues no se instala. El primer cortafuegos es la propia persona, pero muchas veces falla... |

|

#3

|

||||

|

||||

|

Desde luego es tentador. Entiendo que aunque escanées un qr, hay que aceptar instalar un apk no? y eso hay que hacerlo de forma manual

|

|

#4

|

||||

|

||||

|

pero si hoy casi todos incluyen ya códigos qr

|

|

Estás aquí

Estás aquí

|

||||||

|

||||||