|

|

||

|

|

|

|||||||

| Galaxy Note 10.1 (modelo 2012) Galaxy Note 10.1 (modelo 2012) |

|

|

|

Herramientas |

|

#1

|

||||

|

||||

|

Exynos Abuse - Nuevo metodo para ser ROOT

Tomado de XDA Developers, favor de ir directamente al link Original para mas info:

(ROOT EXPLOIT)(2012.12.16) ExynosAbuse APK v1.0 Anunciado por Chainfire, esta aplicacion apk puede hacer root terminales con procesadores Exynos 4 inyectandoles directamente el SuperSU. en la lista de dispositivos confirmados esta la Galaxy Note 10.1 GT-N8010, a la espera de que confirmen el rooteo en la GT-N8000   This is an APK that uses the ExynosAbuse exploit (by alephzain) to gain root privileges and install SuperSU (v0.99) on your Exynos4 based device. That's it.

For more details on the exploit itself, see this thread: http://forum.xda-developers.com/show....php?t=2048511. The exploit is used by this APK in unmodified form. You should be very afraid of this exploit - any app can use it to gain root without asking and without any permissions on a vulnerable device. Let's hope for some fixes ASAP ! Compatibility: Samsung Galaxy S2 GT-I9100 Samsung Galaxy S3 GT-I9300 Samsung Galaxy Note GT-N7000 Samsung Galaxy Note 2 GT-N7100 Verizon Galaxy Note 2 SCH-I605 imnuts, with locked BLs Samsung Galaxy Note 10.1 GT-N8010 alteregon Google Nexus 10 not compatible, Exynos5, Supercurio Post in this thread if you have a device to add. Notes I'm not sure if this APK will work right on Android 2.x devices (not tested yet), doesn't mean the exploit doesn't work. So if you're on Android 2.x and this APK doesn't work for you, try doing the exploit manually. Download (Please do not redistribute, link to this thread instead)  Pues esta mañana el forero @alephzain de xda-developer ha publicado un exploit muy importante y peligroso que ha encontrado en el Kernel de los procesadores exynos4.

Dicho exploit permite a cualquier aplicación programada de forma maliciosa poder acceder a todos los datos del móvil vulnerable y obtener permisos de root. Ya veremos cuanto tarda en solucionar este problema samsung. http://forum.xda-developers.com/show....php?t=2048511 Mientras tanto Chainfire ha tardado bien poco en sacar una aplicación para poder explotarlo, e instalar SuperSu con un simple clic, aqui teneis el link de la aplicación: http://forum.xda-developers.com/show....php?t=2050297 El exploit es aprovechable con S2, S3, Note, Note II y Note 10.1 codeworkx que ya ha empezado a trabajar en el problema y el próximo Kernel de CyanogenMod 10.1 ya será inmune a dicho Exploit. http://forum.xda-developers.com/show...postcount=1072  Saludos  ;) ;)------------------------------------------------------------ Academia Asphalt 7: Heat HD+ Lvl 80 Quieres encontrar mas apps y juegos para tu S2 y tu Note 10.1? Entra Aqui!!! Última edición por Nitrox Galaxy Día 16/12/12 a las 22:34:00. |

| Gracias de parte de: | ||

|

|

|

#3

|

||||

|

||||

|

A ver, en mi opinión no es una gran noticia. Es un agujero de seguridad muy importante que hace la tablet y cualquier teléfono Samsung con este procesador totalmente vulnerable a meterle código malicioso.

El hacer root a la tablet no es nada difícil por el método de ODIN; espero que este problema lo parcheen rápido desde Samsung para evitar problemas en el futuro. Saludos. |

| Gracias de parte de: | ||

|

#4

|

||||

|

||||

|

En fin, veamos que pasa con este acontecimiento  ------------------------------------------------------------ Academia Asphalt 7: Heat HD+ Lvl 80 Quieres encontrar mas apps y juegos para tu S2 y tu Note 10.1? Entra Aqui!!! |

| Gracias de parte de: | ||

|

#6

|

||||

|

||||

|

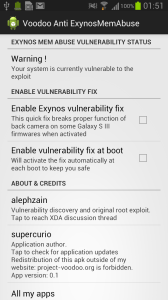

Atencion, supercurio ha sacado una aplicacion para tapar este agujero de seguridad

http://project-voodoo.org/articles/i...red-reversible |

|

#7

|

||||

|

||||

|

Bueno, por lo que veo, la versión 1.1 de la aplicación que permite ser root aprovechando el exploit, permite tapar también el exploit. Esto ya tiene mejor pinta. El único "problema" por ahora conocido es que cuando el exploit no está activo puede ser que deje de funcionar la cámara. Si quieres usarla, lo único que hay que hacer es volver a activar el exploit y listo. La apk y todo esto explicado está aquí. Tengo curiosidad por ver cuanto tiempo tarda en tapar Samsung este agujero. Los de xda lo han hecho en dos días.

Saludos. |

|

#8

|

||||

|

||||

|

Yo creo que esas cosas las hacen a propósito. Para vigilarnos o sepa para que.

Que la comunidad las encuentre y las pueda tapar o las use para mal es otra cosa. |

|

#9

|

||||

|

||||

|

Estupendo.

Ni tengo que usar la app para el triangulo. Ahora tengo root y samsung con sus apps de hub de videos, libros learning, etc ni se entera, con lo que supongo que podre acceder a la parte de sistema y obtener los archivos que compre o me baje. |

|

#10

|

||||

|

||||

|

hola acabo de comprarla y todavia no la he tocado, es de las de amazon de francia, tengo una actualización pendiente que ha saltado pero no es muy grande así que dudo que sea Jelly Bean, lo que pasa es que todavia no me ha dado tiempo ni tocarla (además es para reyes, ordenes de la jefa), el caso es que tengo intención de usar el exploit para poder ser root, ya que según veo es un método sencillisimo.

Me imagino que una vez que samsung subsane el error no se podrá usar. Y me imagino que una vez sea root aunque se subsane el exploit seguiré siendo root, no? alguien lo ha hecho por este metodo? es seguro? al menos así lo parece. siempre he sido un poco temeroso a la hora de tocar nada, la verdad es que no tengo intencion de poner ninguna rom cocinada pero a veces el root es util cuando quieres instalar alguna aplicacion concreta. Un saludo a todos. |

|

#11

|

||||

|

||||

|

hola acabo de comprarla y todavia no la he tocado, es de las de amazon de francia, tengo una actualización pendiente que ha saltado pero no es muy grande así que dudo que sea Jelly Bean, lo que pasa es que todavia no me ha dado tiempo ni tocarla (además es para reyes, ordenes de la jefa), el caso es que tengo intención de usar el exploit para poder ser root, ya que según veo es un método sencillisimo.

Me imagino que una vez que samsung subsane el error no se podrá usar. Y me imagino que una vez sea root aunque se subsane el exploit seguiré siendo root, no? alguien lo ha hecho por este metodo? es seguro? al menos así lo parece. siempre he sido un poco temeroso a la hora de tocar nada, la verdad es que no tengo intencion de poner ninguna rom cocinada pero a veces el root es util cuando quieres instalar alguna aplicacion concreta. Un saludo a todos.  Si quieres root de una forma sencilla aplica este metodo. Por lo del exploit pues cuida tu tablet no metiendole aplicaciones de dudosa procedencia o metiendote a webs extrañas. Si quieres corre el corrector para quitarlo. Cuando bajes la actualizacion se va a quitar todo y tendras que volverlo a poner. Si samsung saca algo estos dias pues quedara "arreglado" y ya veremos que tan facil sera volver a hacer root. Vamos!!!!! Disfrutemos de nuestro movil sin miedo, que siempre tuvimos esto y quien sabe que mas cosas ha de tener asi y no han sido descubiertas. Enviado desde mi GT-N8000 usando Tapatalk 2 |

|

#12

|

||||

|

||||

|

Funciona como se espera en el Note 10.1 N8010 4.1.1 con stock Rom Actualmente va por la versión 1.40 pero como puede leerse mejora por días con nuevas versiones... y es de esperar que se siga actualizando 2012.12.19 - v1.40

- Added check for updates functionality - Added "current status" display - Split into sections for non-rooters and rooters - Added "One-click secure exploit patch" for those who just want to patch their device and forget about - Added ability to unroot and clean up the leftovers (optionally leaving the patch code in place) 2012.12.18 - v1.30 - Adjusted many things in the shell code, the app will now properly detect an install SuperSU/Superuser with the wrong permissions as NOT having root - Added a startup notification telling you your device/firmware is not susceptible to this exploit, if it isn't 2012.12.17 - v1.20 - Gingerbread-related fixes - note that not all Gingerbread firmwares of affected devices are vulnerable (for example, I know several SGS2 GB firmwares are not exploitable) - Added some spam (view my apps on Play, follow me on Twitter, that sort of BS) - Added icon 2012.12.16 - v1.10 - Added ability to disable and re-enable the exploit (which may break camera) - Added ability to disable exploit at boot (before any Play-installed app runs, other solutions run later which means they are still vulnerable) - Both above features require being rooted 2012.12.16 - v1.00 - Initial release   Cita: Originalmente Escrito por aclaración Cita: Originalmente Escrito por aclaración

A ver, en mi opinión no es una gran noticia. Es un agujero de seguridad muy importante que hace la tablet y cualquier teléfono Samsung con este procesador totalmente vulnerable a meterle código malicioso.

El hacer root a la tablet no es nada difícil por el método de ODIN; espero que este problema lo parcheen rápido desde Samsung para evitar problemas en el futuro.  El problema ya esta resuelto con esta Apk...  - Asegure parchear el exploit (o sea que tapa la vulnerabilidad cerrando la puerta a Apk´s maliciosas) Características para los usuarios que si son ROOT: - La raíz del dispositivo (instala SuperSU v0.99) - Activar / desactivar el exploit a voluntad... - Activar / desactivar parchear el exploit en el arranque - Unroot y limpieza (opcionalmente dejando el parche de vulnerabilidad en el arranque en su lugar)  Desde la App; "SuperSU" --> Settings --> Full unroot El FALLO de Cámara parece estar centrado en los usuarios de Samsung Galaxy III que usen este método (y no todos), de todos modos "Chainfire" avisa; Tenga en cuenta que parchear el exploit puede romper la funcionalidad de cámara, dependiendo del dispositivo y del firmware... Por ejemplo en el hilo original un usuario español confirma;  Cita: Cita:Mi cámara funciona bien al marcar y desmarcar! Yo uso s3 con la Stock Rom 4.1.1 jb en España!

Cita: Originalmente Escrito por Camera Cita: Originalmente Escrito por Camera

If your camera keeps working depends on your device/firmware combination. Affected are mostly the SGS3, but there is good news too, there is a potential fix here: http://forum.xda-developers.com/show....php?t=2052675 SGS3 I9300 ONLY. It seems to work for a number of people. It replaces some system libraries with libraries from a different firmware version that does not rely on /dev/exynos-mem. Do not attempt this unless your camera actually breaks due to the exploit, and beware it may cause you to have to reflash your firmware. Also beware that even though this change will not prevent OTAs from downloading, it can possibly prevent OTAs from flashing succesfully.

Los detalles técnicos del Xploit se localizan en este post; Samsung Galaxy Note II GT-N7100, N7105 > Galaxy Note II, Galaxy S III Developer Discussion [Developers Only] > [ROOT][SECURITY] Root exploit on Exynos Para usuarios con el Galaxy Note 2; ExynosAbuse APK v1.40; Trabaja en el Note 2, versión internacional (-> la mía). Aunque sólo un PSA, la cámara sigue funcionando, pero lo que no funciona cuando el exploit está desactivado es el MHL. Tuve que permitir el Xploit y reiniciar el equipo para que volviera a funcionar. Para usuarios con Note 10.1 y ICS 4.0.4 ExynosAbuse APK v1.40; Trabaja pero la cámara NO FUNCIONA, aunque quitando el parche de nuevo vuelve a funcionar...

__________________

Recuerda, cuanta más competencia exista en el mundo de la tecnología, mucho mejor para nosotros, los que acabamos pagando los productos.

Última edición por caraconejo Día 20/12/12 a las 21:07:34. |

| Gracias de parte de: | ||

|

#13

|

||||

|

||||

|

Osea caraconejo que si no soy root la apk no me convierte en root?

O es que lo he entendido mal. |

|

#14

|

||||

|

||||

|

Lo tienes como opción, sencilla y fácil (al margen de debates de si ser o de no ser ROOT) al que no le interese ser ROOT debería de interesarle que hay muchas Apk´s en Play Google que usan boot Spammer´s si no parchea su HOST debidamente, recibira mucha basura, con una Apk como AdAway con permisos ROOT y repo´s potentes que actualicen su HOST tendrá el mejor Firewall a su servicio, otras como RAM MANAGER como ROOT CLEANER, como tantas otras Apk´s que aprovechan al máximo las prestaciones ROOT... en fin, cada uno que elija... ¡Esta es realmente la forma más sencilla de "lograr ROOT" el N8010! pd; si ya eres ROOT no hay problema, te ahorras la opción de "lograr ROOT con este Xploit" Si no quieres ser ROOT y quieres cerrar el BUG tu Apk es esta otra; Android Development and Hacking > Android Software and Hacking General > [SECURITY] Vulnerability workaround for ExynosAbuse exploit, no root required Código:

http://forum.xda-developers.com/showthread.php?t=2051290 Habla de que en algún caso, maquina y Firmware puede haber esos fallos de Camaras de HDMI y de MHL... cuestión de probar comentar en foros...

__________________

Recuerda, cuanta más competencia exista en el mundo de la tecnología, mucho mejor para nosotros, los que acabamos pagando los productos.

Última edición por caraconejo Día 20/12/12 a las 21:50:49. |

| Gracias de parte de: | ||

|

#16

|

||||

|

||||

Cita: Originalmente Escrito por Aclaración Cita: Originalmente Escrito por Aclaración

Cita: Originalmente Escrito por metallah Cita: Originalmente Escrito por metallah

A ver, en mi opinión no es una gran noticia. Es un agujero de seguridad muy importante que hace la tablet y cualquier teléfono Samsung con este procesador totalmente vulnerable a meterle código malicioso.

El hacer root a la tablet no es nada difícil por el método de ODIN; espero que este problema lo parcheen rápido desde Samsung para evitar problemas en el futuro.    Saludos. |

|

#17

|

||||

|

||||

|

Da problemas en la cámara si aplicais el parche en el N8010 (se puede hacer desde la v1.40). Por lo demás, va bien.

Edito: Estaba posteado más arriba. Última edición por verkaufer Día 28/12/12 a las 11:34:30. |

|

#18

|

||||

|

||||

|

tengo el problema que si me hago root ya no me permite instalar aplicaciones del google play, saben que puede ser??.

saludos |

|

#19

|

||||

|

||||

|

Instalé la aplicación y más tarde la desintalé. Ahora no consigo conectar al PC con Kies. ¿Podrá ser por haber Instalado la apk?.

|

|

|

|

#20

|

||||

|

||||

|

LO HAN CORREGIDO EN LA NUEVA ROM n8000 N8000XXCMA1

Ya no sirve para hacer root desde la actualizacion de la alemana. No se si alegrarme por que han cerrado un agujero de seguridad, o entristecerme, porque con un clik lo tenias perfecto |

|

Estás aquí

Estás aquí

|

||||||

|

||||||

| Herramientas | |