|

|

| Noticias del portal de temática general Sólo el staff puede publicar aquí |

«

Tema Anterior

|

Siguiente tema

»

|

|

Herramientas |

|

#1

|

||||

|

||||

Así funciona BrutePrint, el circuito de 15$ que se salta la seguridad de huellas dactilares en Android

Así funciona BrutePrint, el circuito de 15$ que se salta la seguridad de huellas dactilares en Android

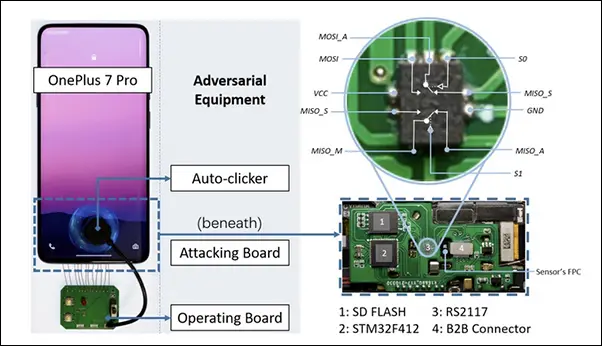

Así funciona BrutePrint, el circuito de 15$ que se salta la seguridad de huellas dactilares en Android  Los sensores de huellas dactilares en smartphones Android, aunque comunes y convenientes, presentan riesgos de seguridad. Investigadores demostraron que se puede acceder a las huellas dactilares almacenadas en diversos dispositivos Android a través de un económico circuito de 15 dólares denominado "BrutePrint". Este circuito puede acumular huellas dactilares de un smartphone Android en tan solo 45 minutos. iPhones parecen ser inmunes a este exploit, tal como se demostró en una prueba que incluyó varios modelos de Android. BrutePrint está compuesto por un microcontrolador STM32F412 de STMicroelectronics, un interruptor analógico bidireccional de doble canal llamado RS2117, una tarjeta SD con 8GB de memoria interna y un conector que une la placa base del smartphone con la del sensor de huellas dactilares. BrutePrint explota una vulnerabilidad de los smartphones Android que permite intentos ilimitados de huellas dactilares, desbloqueando el dispositivo cuando encuentra la coincidencia más cercana en la base de datos. Los investigadores encontraron que el tiempo para desbloquear un teléfono variaba de 40 minutos a 14 horas, siendo el Galaxy S10 Plus el más rápido (0,73-2,9 horas) y el Xiaomi Mi 11 Ultra el más lento (2,78-13,89 horas). No lograron superar la seguridad de los iPhones probados, ya que iOS cifra los datos de seguridad, a diferencia de Android. Finalmente, los investigadores confían en que este exploit puede ser mitigado en el sistema operativo y esperan que sus hallazgos alienten a las personas a cifrar los datos de las huellas dactilares. Consideran que esta amenaza de seguridad puede ser abordada si los fabricantes de smartphones y sensores de huellas dactilares colaboran conjuntamente. fuente |

|

|

|

#2

|

|

iPhones parecen ser inmunes a este exploit. Bien por Apple

Vaya tela 15$ solo y te pones a acceder a los teléfonos Android Última edición por Rufii Día 25/05/23 a las 13:05:06 |

|

#3

|

|

Y quien pierde de vista el teléfono tanto tiempo ??

|

| Los siguientes 2 usuarios han agradecido a dioxido su comentario: | ||

|

#4

|

||||

|

||||

|

Y no solo eso, es que tienen que desmontar el telefono y conectarse directamente a la placa para poder hacerlo, en el caso más rapido, 45 minutos, en el caso más lento, 14 horas

|

| Los siguientes 2 usuarios han agradecido a eric_m su comentario: | ||

|

#5

|

||||

|

||||

|

Cita:

|

| Gracias de parte de: | ||

|

#6

|

||||

|

||||

|

Me gusta más esto

El iPhone 5s se desbloquea con los pezones https://www.lasexta.com/tecnologia-t...%20t%C3%A1ctil. |

| Los siguientes 2 usuarios han agradecido a Metzen83 su comentario: | ||

|

#7

|

|

Menudo dia de noticias Android hackeados o espiados

|

|

#8

|

||||

|

||||

|

Me meo �� ��

|

|

#9

|

||||

|

||||

|

Cita:

Por cierto, el link de ArsTechnica también menciona los modelos utilizados en sus pruebas |

|

#10

|

||||

|

||||

|

Cita:

|

| Los siguientes 4 usuarios han agradecido a molina22 su comentario: | ||

|

#11

|

||||

|

||||

|

Necesitan:

-Acceso al teléfono. -Acceso a la placa base del mismo. -Que la huella se haya filtrado y este en su base de datos. Por cierto, los 10 telefonos son: Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G, Huawei P40, Apple iPhone SE, Apple iPhone 7. Cita:

|

| Los siguientes 2 usuarios han agradecido a bure su comentario: | ||

|

#13

|

|

|

Cita:

Entonces hay manzanitas en el cesto ... @Rufii ven y lee esto anda |

| Los siguientes 2 usuarios han agradecido a dioxido su comentario: | ||

|

#14

|

|

Esto es tremendo, menuda brecha

|

|

#15

|

|

Creo que debes una "pequeña" disculpa

|

| Los siguientes 2 usuarios han agradecido a dioxido su comentario: | ||

|

#16

|

||||

|

||||

|

Cita:

Cita:

el artículo dicen que esos investigadores no pudieron replicar esa vulnerabilidad en esos dos iphone. Pero bueno, es mucho más sencillo que todo eso !!! Para qué vamos a hackear los teléfonos pudiendo desbloquear iOS con un pezón, o más recientemente con fotografías. Mucho 3d mucho 3d, y luego son tan basura como los demás. Puro MARQUETING https://www.lasexta.com/tecnologia-t...780ab4354.html |

| Gracias de parte de: | ||

|

#17

|

||||

|

||||

|

Por cierto, ahora mediante IA puedes generar una cara de esa persona a la que quieres hackear, e incluso imprimirla en 3d, que fijo vas a tardar menos que con el método este de la fuerza bruta de huella digital.

Las posibilidades de engañar a una cámara por mucho sensor 3d que tenga, son tan infinitas como la estupidez humana. Mientras que la huella requiere tocar con algo que sea 100% lo registrado anteriormente. De hecho casi todos los bancos del mundo recomiendan no usar jamas el desbloqueo facial, y usar la huella, claro, si tu dispositivo tiene huella, si no... te jodes. |

| Gracias de parte de: | ||

|

#18

|

||||

|

||||

|

No tienes que soldar nada a la placa, solamente usar un B2B connector (Board to Board connector)

|

|

#19

|

||||

|

||||

|

Cita:

Apple: el insólito truco para hackear un Iphone usando pegamento común El siguiente hilo, será acerca de por que mi smartphone no lee la huella dactilar Los dispositivos (to2) los de la prueba son de hace unos años No se si el estudio es de beca erasmus con pocos fondos o por que cosa, no han tirado de dispositivos de 2023 en lugar de 2017, 2018 Última edición por caraconejo Día 25/05/23 a las 19:24:11 |

| Gracias de parte de: | ||

|

|

|

#20

|

||||

|

||||

|

Era una broma, pero si, perdon. Tendria que haber dicho abrir el dispositivo, cosa SUPER sencilla.

|

| Gracias de parte de: | ||

| Respuesta |

Estás aquí

Estás aquí

|

||||||

|

||||||

«

Tema Anterior

|

Siguiente tema

»

|

|

Hora actual: 04:52:05 (GMT +1)

HTCMania: líderes desde el 2007